WordPress恶意软件清除完整指南

由于WordPress的流行,它已经成为网络攻击的常见目标。事实上,Alexa Top的100万4万个WordPress网站中,有70%容易受到黑客攻击。

一些最常见的被黑网站的迹象包括损坏的网页、指向恶意网站的链接、谷歌黑名单警告和白屏崩溃。如果这些迹象中的一个出现在你的WordPress网站上,它可能已经被恶意软件入侵或感染。

一旦你确认你正在运行一个被黑的WordPress网站,请尽快采取适当的措施来恢复它。请继续阅读,因为我们将提供从被黑网站中手动删除恶意软件的步骤。我们也将介绍一些最好的WordPress安全插件供选择。

如何手动删除WordPress恶意软件第一步:准备删除WordPress恶意软件

步骤2:重新安装WordPress核心文件

步骤3:比较受感染和干净的WordPress安装

步骤4:清除上传的PHP文件

第五步:在文件中找到后门。

步骤6:检查SQL数据库文件

第七步:检查每个页面的代码并发布。

步骤8:从URL阻止列表中删除您的网站

最好的WordPress恶意软件清除插件1。WordFence安全性

2. All In One WP Security & Firewall

3。苏库里安全公司

购买WordPress恶意软件清除服务

如何手动删除WordPress恶意软件

虽然被黑的WordPress网站可以恢复,但这个过程需要良好的网站维护和托管技术知识。

如果下面的教程对你来说太有挑战性,我们建议使用WordPress恶意软件清除插件或者雇佣WordPress恶意软件清除专家。

第一步:准备删除恶意软件

首先,记住你可以修复被黑的WordPress网站。虽然这可能需要一些时间和努力来恢复,但要知道你可以克服这样的事件。因此,保持冷静并遵循适当的恢复程序非常重要。

在从你的WordPress网站删除恶意软件之前,请遵循以下准备步骤以确保你的数据安全:

1.限制对网站的访问

如果你的WordPress网站被恶意重定向到一个黑暗的、不安全的网站,很可能是被黑了。如果不加检查,受感染的WordPress网站可能会提示访问者访问危险的网站,并泄露他们的个人信息。

限制访问你的WordPress网站将有助于防止隐藏的恶意软件进一步传播。通过编辑。htaccess文件通过主机控制面板的文件管理器或FTP客户端。在本教程中,我们将在文件管理器的宝塔面板。

这是如何做到的:

(1)导航至文件菜单下的文件管理器。

(2)访问/www/wwwroot/yourdomain目录并向下滚动找到。htaccess文件。如果文件不存在,请创建一个新文件。

(3)将这段代码添加到。htaccess文件来阻止除您之外的所有访问:

order allow,denydeny from allallow from [your_IP_address]

(4)保存更改。

提示:确保你的ip地址是静态的。否则,您需要更新。htaccess文件。

2.创建备份

创建被黑网站的备份将更容易识别恶意软件。通过比较备份良好的WordPress文件和开心版本的WordPress文件,你将能够更快地找到恶意代码。

按照以下步骤,使用Pagoda Panel提供的功能来备份你的WordPress站点文件和数据库:

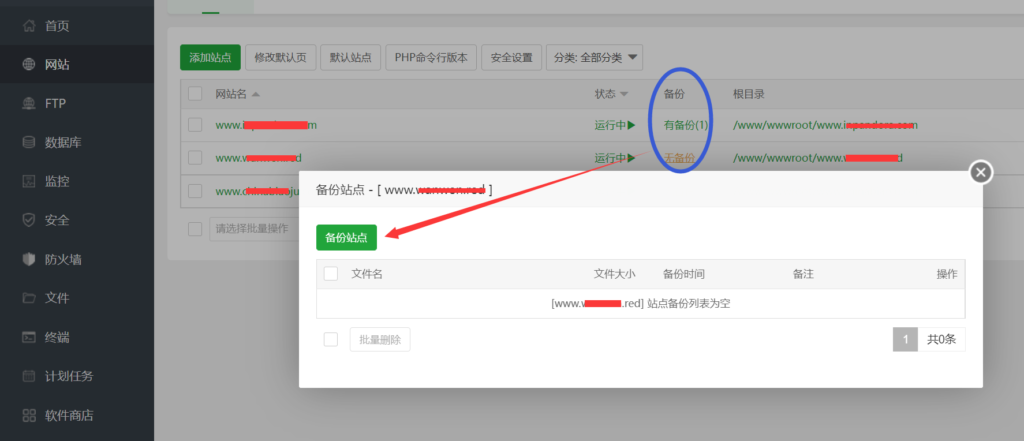

(1)导航到“网站”菜单,找到相应的网站,点击“备份”栏下相应的操作项,备份网站文件。

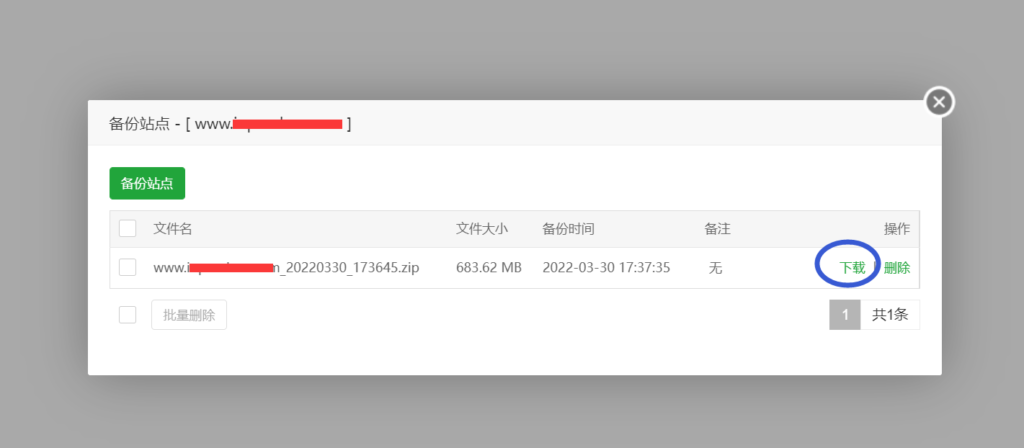

(2)服务器完成下载准备后,可以点击下载,将备份下载到本地电脑。

(3)备份完你的网站文件后,对你的WordPress数据库做同样的操作。点击“数据库”菜单,然后选择需要备份数据的网站的备份栏对应的操作项,即可备份数据库。

(4)如果需要下载数据库备份,可以选择相应的备份文件,点击下载。

3.检查可用的备份

对于已经完成了站长尽职调查的人来说,这一步应该很容易。如果你不能用被感染的备份文件恢复你的WordPress网站,旧版本可以作为你的B计划,让你在黑客入侵之前恢复数据,更快地重新开始。

否则,我们建议您联系您的主机服务提供商,看看他们是否有您网站文件的备份。根据您的主机服务提供商,您可以自动生成预开心的备份文件。

4.更新所有密码和访问密钥

很多黑客使用恶意软件进行暴力攻击,开心管理员账号的登录凭证。更改密码可以减慢他们的速度,并最小化另一个安全风险对你的WordPress网站造成严重损害的可能性。

确保使用强密码,避免在多个帐户上同时重复使用。有许多在线密码生成器,如安全密码生成器和随机密码生成器,可以帮助您创建各种字母和数字组合的不可预测的密码。

以下是一些需要尽快重设密码的帐户:

主机账户-大多数主机服务提供商将密码更改功能放在账户信息页面上。

FTP帐户-让您的FTP帐户受到威胁,黑客可以发起FTP攻击。通过更改主帐户和辅助帐户的密码,将这种风险降至最低。

SSH帐户更改您的帐户密码和SSH密钥,以防止黑客访问您的网站数据。

WP-Admin凭据重置您的管理员密码和其他WordPress用户帐户的登录凭据,这些帐户可以访问您网站的后端。

WP Salts——更改你的WordPress Salt密钥将有助于保持你的登录信息散列,从而增强你的WordPress帐户免受暴力攻击。

重要!如果你的个人账号与被黑的WordPress网站的密码相同,请同时更改。

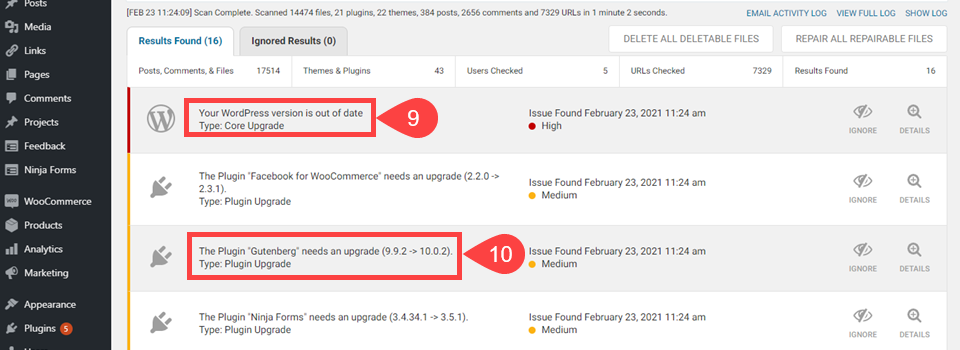

5.更新WordPress

39.3%被黑的WordPress网站运行的是过时的WordPress版本。通过保持您的CMS更新,您将消除黑客可以利用来攻击您的网站的漏洞。

以下是您需要更新的软件和文件列表:

WordPress版本通过WordPress管理面板的更新标签更新你的WordPress到最新版本。

和主题插件——过时的WordPress插件和主题的更新提示应该出现在更新部分。不要忘记通过删除不使用的主题和插件来消除潜在的安全问题。

PHP Pagoda用户可以切换网站设置菜单来更新PHP版本。

6.检查最近的更改和访问

你的WordPress站点日志跟踪服务器上的所有流量和变化。在黑客攻击期间检查日志中的可疑活动可以更容易地识别流氓帐户和受感染的文件。

首先,通过在SSH上运行find命令来分析您的变更日志:

find . -type f -name ‘*.file_extension’ -ctime n

用要检查的文件类型替换file_extension值。我们建议搜索JavaScript和PHP文件,因为这两种文件扩展名是恶意软件注入的常见目标。向n占位符添加正值或负值,以确定搜索范围。

例如,以下SSH命令显示三天前添加或修改的所有PHP文件:

find . -type f -name ‘*.php’ -ctime -3

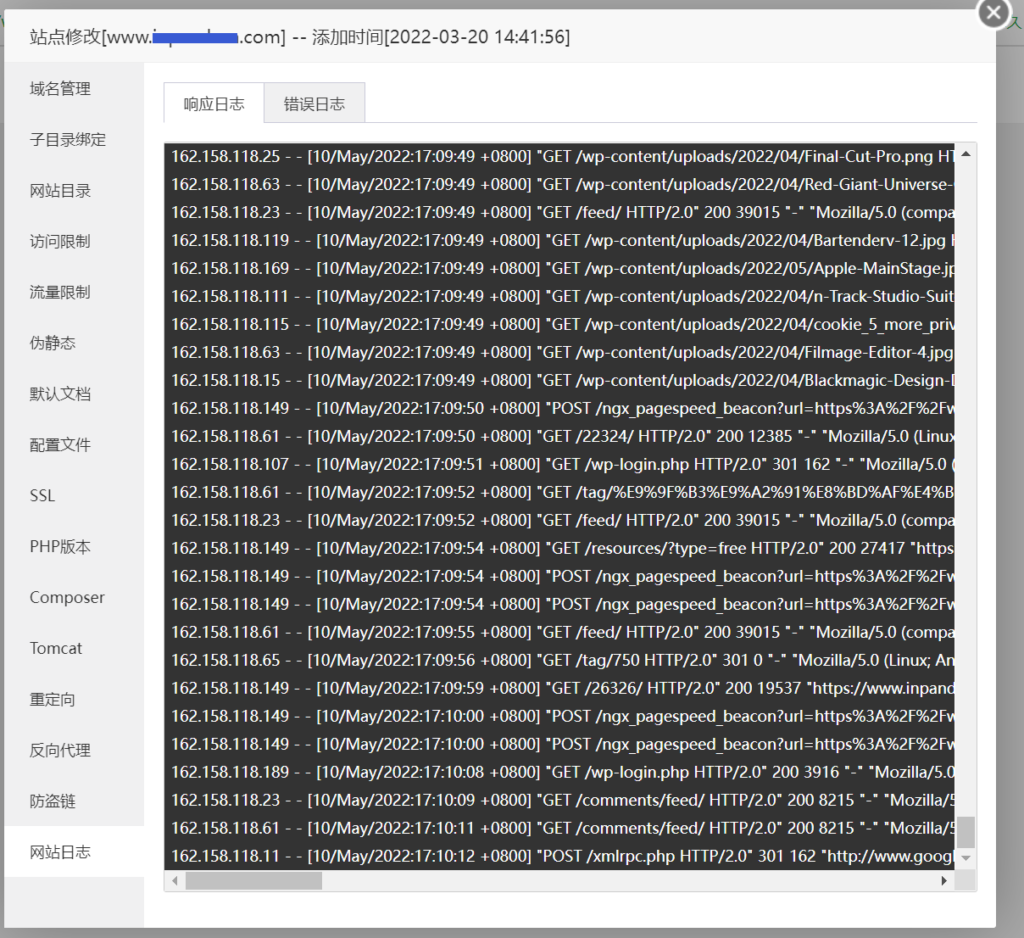

至于访问日志,Pagoda面板用户可以在弹出的面板中访问网站日志-响应日志,通过仪表盘的网站部分下的网站对应的设置进行查看。

7.删除符号链接。

符号链接是一种指向另一个文件或目录的文件类型,用作快捷方式。虽然它们提供了多个访问点,但是黑客可以利用它们来发起符号链接攻击,并获得对您的根目录的访问权限。

通过SSH运行以下命令来解锁文件和目录中的符号链接:

find . -type l -exec unlink {} ;

8.重置文件和文件夹权限

限制具有管理员角色的用户数量是防止黑客访问机密站点文件的重要安全措施。如果出现安全漏洞,我们建议将文件和文件夹权限重置为默认值,以清除WordPress用户的无效访问权限。

文件权限设置应该可以通过您的托管帐户仪表板访问。你可以参考WordPress文件权限来恢复原来的文件和文件夹权限。

推荐的755文件夹权限意味着这些文件夹中文件的所有者可以读取、写入和执行它们,而其他WordPress用户只有读取和执行权限。

9.用防病毒软件扫描你的电脑

网络攻击最初可能以你的WordPress网站为目标,但是无法确定恶意软件感染是否还没有扩散到你的电脑。用防病毒软件扫描您的电脑将有助于消除潜在的恶意软件感染,并防止它损坏您的硬件。

以下是一些带有恶意软件扫描的最佳防病毒解决方案:

迈克菲

ESET

诺顿防病毒软件

Bitdefender

步骤2:重新安装WordPress核心文件

完成先决条件后,就该重新安装WordPress了。如果您仍然可以访问WordPress dashboard,请导航到Update并单击“立即重新安装”按钮。

否则,您可以使用FTP客户端手动重新安装WordPress核心文件。请参考以下步骤:

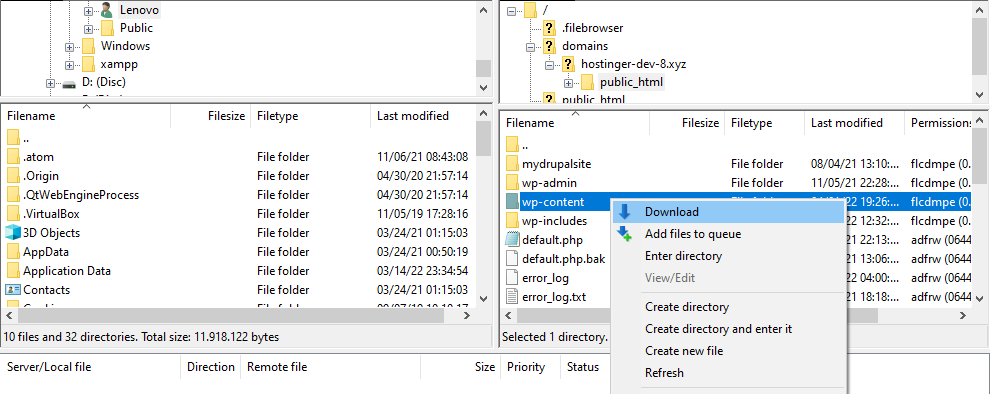

(1)与您的Web服务器建立FTP连接。

(2)在根目录下找到wp-content文件夹,点击右键,然后选择下载。

(3)访问wordpress.org网站下载WordPress的最新版本。

(4)解压最新版本的WordPress压缩包,上传到服务器覆盖现有文件。

(5)返回FTP客户端并刷新目录列表。将之前下载的wp-content文件夹重新上传到根目录。这一步允许您保留插件和主题文件。

步骤3:比较受感染和干净的WordPress安装

此时,你已经有了被感染和干净的WordPress文件。将这些文件放在两个独立的文件夹中,通过FTP客户端比较内容。FileZilla有目录比较功能,你可以用它来简化过程。如果您有很多文件要处理,请考虑使用Beyond Compare。

密切关注JavaScript和PHP文件,因为它们是恶意软件的理想宿主。然后,上传尽可能多的干净的WordPress文件到网站,定期检查网站是否正常工作。

或者,在SSH中使用diff命令来比较受感染文件夹和干净文件夹:

diff -r wordpress-clean/ wordpress-infected/ -x wp-content

留意最近更改或添加的任何文件。

步骤4:清除上传的PHP文件

由于恶意PHP文件可能是你的网站被黑的原因,从你的上传文件夹中删除PHP文件是清理受损WordPress网站过程中的重要一步。

您可以通过FTP客户端在wp-content文件夹中查找上传来手动完成此操作。大多数FTP客户端如FileZilla都提供了过滤功能,这将使这个过程变得简单。另一种方法是在SSH中使用find命令:

find . -name “*.php”

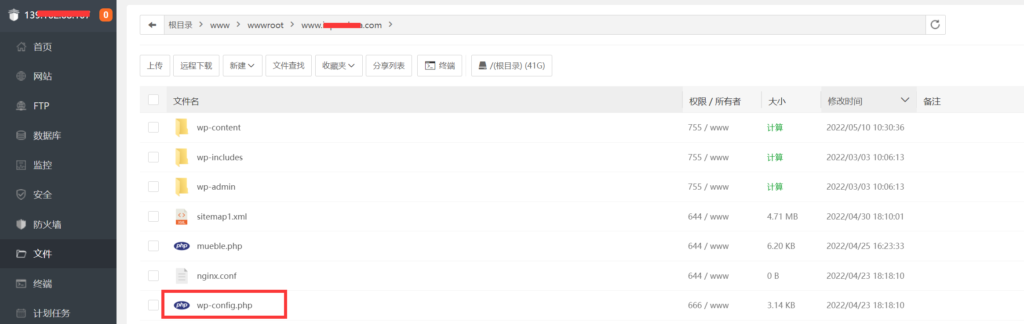

第五步:在文件中找到后门。

黑客可能会在文件中嵌入后门,从而在你的WordPress网站上制造安全漏洞,所以删除任何携带后门的被黑文件是非常重要的。

后门通常看起来类似于WordPress核心文件。wp-config.php的插件、主题和上传文件夹中的文件是最常见的后门注入目标。

要识别潜在的后门,请检查您的文件中是否存在以下PHP函数:

base64

高级管理人员

移动_上传_文件

str_rot13

gzuncompress

evaluate 评价

条纹斜线

系统

维护

preg_replace(用/e/)

使用以下SSH命令来检测位于您的目录中的任何被黑客攻击的文件:

find . -type f -name ‘*.php’ | xargs egrep -i “(mail|fsockopen|pfsockopen|stream_socket_client|exec|system|passthru|eval|base64_decode) *(“

以下命令将定位带有后门功能的镜像文件:

find wp-content/uploads -type f -iname ‘*.jpg’ | xargs grep -i php

最后,使用以下命令找到受感染的iframe:

find . -type f -name ‘*.php’| grep -i ‘

声明:

1,本站分享的资源来源于用户上传或网络分享,如有侵权请联系站长。

2,本站软件分享目的仅供大家学习和交流,请不要用于商业用途,下载后请于24小时后删除。

3,如果你也有好的建站资源,可以投稿到本站。

4,本站提供的所有资源不包含技术服务请大家谅解!

5,如有链接无法下载,请联系站长!

6,特别声明:仅供参考学习,不提供技术支持,建议购买正版!如果发布资源侵犯了您的利益请留言告知!

创网站长资源网 » WordPress恶意软件清除完整指南